SSL3.0の脆弱性「POODLE」の影響と各サービス・企業の対応 | 田舎に住みたいエンジニアの日記

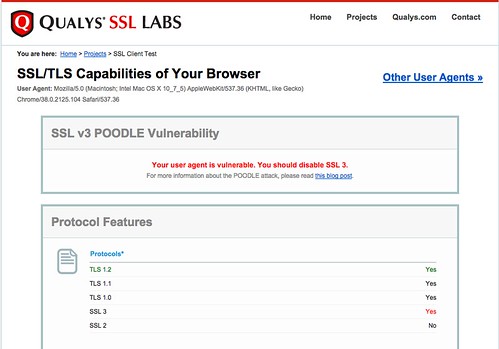

こちらの記事にあるように、SSL3.0の脆弱性「POODLE」が発表されました。ユーザ側でSSL3.0を無効にする事が必要となります。まずは、自分のブラウザがSSL3.0を利用しているのかを見てみましょう。

SSLv3 Poodle Attack Check

https://www.poodletest.com/

下のの画像(vulnerable !)が出たら、SSL3を利用していて危ない状態です。画像はサイトからの引用です。

※ 間違えておりましたので修正しました。

Not vulnerableだとOKです。

こちらも同様のサイトです。こちらは、ズバリ答えてくれているので分かりやすいかも知れません。

https://www.ssllabs.com/ssltest/viewMyClient.html

IEは以下で対応を説明していますが、ChromeやFirefox、Safari等は、プラグインなどを利用して制御しておくしかありません。あとは、それぞれの対応のセキュリティアップデートを待つことになります。以下にそれぞれの対応状況です。

Firefoxは、11月25日リリースのFirefox 34からSSL3.0が廃止になります。

The POODLE Attack and the End of SSL 3.0 | Mozilla Security Blog

https://blog.mozilla.org/security/2014/10/14/the-poodle-attack-and-the-end-of-ssl-3-0/

Google Chromeは、近い将来の対応を進めているようです。日程は未定。TLS_FALLBACK_SCSVを利用してSSL3.0を利用しないようにする事を推奨しています。

Google Online Security Blog: This POODLE bites: exploiting the SSL 3.0 fallback

http://googleonlinesecurity.blogspot.jp/2014/10/this-poodle-bites-exploiting-ssl-30.html

アップデートがあります。(11/5現在)

Chrome 39 SSL3.0 のフォールバック機能の無効化。リリースは、11/18 前後

Chrome 40 SSL3.0 の完全無効化。リリースは、12/30前後を予定。

参考

Google、「Chrome 40」でSSL 3.0を完全無効化へ – ITmedia エンタープライズ

http://www.itmedia.co.jp/enterprise/articles/1411/04/news050.html

Operaでは、Opera12にて対応を検討を進めているそうです。Chromeと同じくTLS_FALLBACK_SCSV導入を検討している模様です。

Security changes in Opera 25; the poodle attacks – Opera Security – Opera Software

http://blogs.opera.com/security/2014/10/security-changes-opera-25-poodle-attacks/

ちなみに、Apple が出したiOS8.1のアップデートは、Poodleに対応しているものの、「iOS 8.1はiPhone 4s以降、iPod touch(第5世代)以降、iPad 2以降に対応する。」とのことなので、それ以前のプラウザでは対応はしていない模様です。ただ、このままにしてはおかないと思うので時期に出るとは思います。

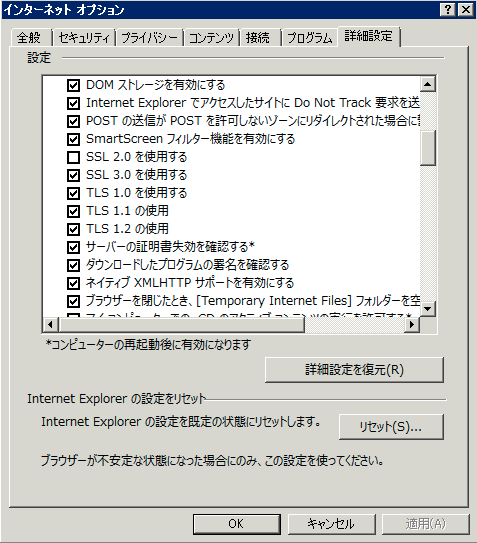

【IEでSSL3.0を無効化する場合】

※ 10/29 マイクロソフトが無効化ツール「Fix it」を発表しました。これを利用すればワンクリックで無効に出来ます。是非利用しましょう。

詳細はこちらに記載しています。

もちろん以下の手動での対応でも問題ありません。

1, Internet Explorer > [ツール] > [インターネット オプション] > [詳細設定] タブをクリックします。

2, [セキュリティ] カテゴリで、[SSL 3.0 を使用する] チェック ボックスをオフにし、[TLS 1.0 を使用する]、[TLS 1.1 の使用]、および [TLS 1.2 の使用] チェック ボックスをオンにする。[OK] をクリックします。

3, 終了し、Internet Explorer を再起動する。

以下はデフォルトの状態です。SSL3.0が有効になっています。

設定後にもう一度、自分のブラウザが無効になったかをテストしましょう。

SSLv3 Poodle Attack Check

https://www.poodletest.com/

https://www.ssllabs.com/ssltest/viewMyClient.html

【SSL3.0を無効化した場合のブラウザや端末への影響】

調べるほど、SSL3.0の影響が大きいのを実感してきました。SSL3.0が無効になることで、SSL系をサポートしていた旧来のブラウザ等が利用できなくなります。スマホやアプリでも影響はありそうです。

こちら、後日まとめようかと思います。

参考

Transport Layer Security – Wikipedia

http://ja.wikipedia.org/wiki/Transport_Layer_Security#SSL_3.0

マイクロソフト セキュリティ アドバイザリ 3009008

https://technet.microsoft.com/ja-jp/library/security/3009008.aspx

ピンバック: SSL3.0の脆弱性「POODLE」の影響と各サービス・企業の対応 | 田舎に住みたいエンジニアの日記

ピンバック: SSL3.0の脆弱性「POODLE」の影響と各サービス・企業の対応のまとめ | 田舎に住みたいエンジニアの日記

ピンバック: SSL3.0の脆弱性「POODLE」のサーバ対策設定「Apache+mod_ssl」と「Nginx」での対策の場合 | 田舎に住みたいエンジニアの日記

ピンバック: SSL3.0の脆弱性「POODLE」のサーバ対策設定「Apache+mod_ssl」と「Nginx」での対策の場合 | 田舎に住みたいエンジニアの日記

>SSLv3 Poodle Attack Check

>https://www.poodletest.com/

>下のの画像(NOT vulnerable !)が出たら、SSL3を利用していて危ない状態です。画像はサイトからの引用です。

>vulnerableだとOKです

この部分ですが、逆ではないでしょうか

おっしゃる通りです。間違えておりました。修正も致しました。コメントありがとうございます。

ピンバック: SSL3.0の脆弱性「POODLE」の影響と各サービス・企業の対応のまとめ | 田舎に住みたいエンジニアの日記